Polityka bezpieczeństwa informacji instytucji na przykładzie Instytutu Łączności | Publikacje Sicurezza Dei Sistemi Informativi | Docsity

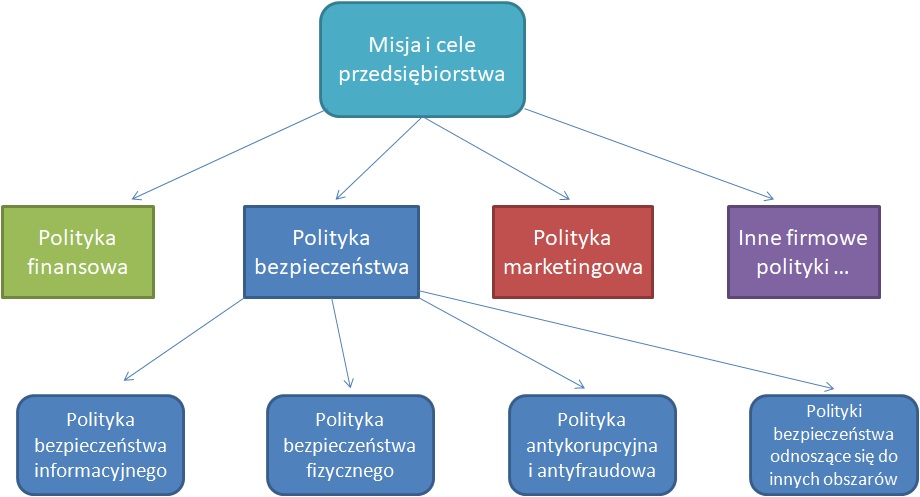

Jak zdefiniować firmową politykę bezpieczeństwa - Computerworld - Wiadomości IT, biznes IT, praca w IT, konferencje